Olemme arvioineet Ylioppilastutkintolautakunnan pyynnöstä YTL:lle toimitettujen haavoittuvuuskuvausten havaintojen vaikuttavuutta sekä suositelleet korjausehdotuksia haavoittuvuuksien paikkaamiseen

Toimeksiannon aloituspalaverissa meille toimitettiin YTL:än saamat kuvaukset haavoittuvuuksista sekä haavoittuvuuksiin liittyvistä hyväksikäyttömenetelmistä. Haavoittuvuuskuvauksia hyödynnettiin arviointia tehdessä, mutta arvioinnin yhteydessä havaittiin myös laajempia haavoittuvuuksien hyväksikäyttömahdollisuuksia. Havaittuja hyväksikäyttömenetelmiä ovat esimerkiksi liitetiedostojen hyödyntäminen tietojen kalasteluun, jossa käytetään hyväksi oma.abitti.fi -domainin luotettavaa asemaa.

Haavoittuvuusanalyysia suoritettaessa YTL oli jo korjannut laskinten luvatonta käyttöä koskevan haavoittuvuuden, joten tämä arviointi keskittyi XSS- ja CSRF-haavoittuvuuteen sekä INIT-parametriin liittyvään haavoittuvuuteen.

XSS & CSRF -haavoittuvuus (Kokeen liitetiedostot oma.abitti.fi-verkkopalvelussa)

Cross-site scripting (XSS) on hyökkäysmenetelmä, jossa tyypillisesti hyökkääjän JavaScript-pohjaista haittakoodia suoritetaan uhrin selaimessa. JavaScriptillä on mahdollista suorittaa verkkosovelluksille tyypillisiä toiminnallisuuksia. XSS-haavoittuvuuksissa voidaan myös näyttää uhrille mielivaltaista sisältöä, jonka tarkoituksena voi olla esimerkiksi erehdyttää käyttäjää syöttämään käyttäjätunnuksia tai asentamaan haittaohjelmia päätelaitteelleen. Cross-site request forgery (CSRF) -haavoittuvuudessa lähetetään uhrin tietämättä HTTP-kutsuja kohdepalvelimille esiintyen uhrina.

Yhdistämällä XSS- ja CSRF-haavoittuvuudet hyökkääjän on mahdollista suorittaa mielivaltaisia kutsuja kohdejärjestelmälle, hyödyntäen esimerkiksi kirjautuneen käyttäjän istuntoevästeitä. Tässä tapauksessa sisäänkirjautunut käyttäjä suorittaa tietämättään HTTP-kutsuja palvelimelle. Tyypillisesti kutsujen vastauksia, sekä muuta tietoa verkkosivulta, on myös mahdollista lähettää eteenpäin hyökkääjän komentopalvelimelle.

oma.abitti.fi: XSS & CSRF

Haavoittuvuus koskee oma.abitti.fi kokeeseen lisättävien html-liitteiden käsittelyä. Oma.abitti.fi Kokeeseen on mahdollista lisätä haitallista koodia sisältävä html-liitetiedosto. Liitetiedosto on kutsuttavissa suoralla osoitteella, liitetiedoston avaaminen ei vaadi kirjautumista Abitti-järjestelmään.

Liitetiedoston avulla hyökkääjä voi rakentaa hyökkäyksen ketjumaiseksi käyttäen ulkopuolista sivustoa. Kun käyttäjä vierailee sivustolla, ohjataan hänet oma.abitti.fi -liitetiedosto sivulle, joka pitää sisällään haitallista koodia. Haitallisen koodin suorituksen jälkeen käyttäjä ohjataan takaisin alkuperäiselle sivustolle. Käyttäjä ei ehdi havainnoida oma.abitti.fi -sivustolla käyntiä, koska toimenpide on hyvin nopea.

Haitallisella koodilla on mahdollisuus suorittaa toimenpiteitä oma.abitti.fi -sivuston API-rajapintaa vasten käyttäjän oikeustasojen mukaisesti.

Abitti -järjestelmän rajapintojen kautta on mahdollista saada tietoa kokeista, kokeiden sisältö, pisteytys, kokeen suorittajan tiedot (etunimi, sukunimi, sähköpostiosoite), koevastauksien pisteytys sekä itse kokeen pisteet.

Hyökkäyksen avulla voidaan muokata sellaisien koevastauksien pisteitä, jotka ovat opettajan arvioitavissa.

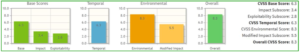

CVSS, eli common vulnerability scoring system, on työkalu haavoittuvuuksien kriittisyyden arvioimiseen. CVSS v3.0 -asteikko jakaa haavoittuvuudet viiteen eri kriittisyysluokkaan numeraalisen pisteytyksen avulla. Haavoittuvuuden hyväksikäytettävyyteen, kompleksisuuteen sekä hyväksikäytöstä aiheutuviin mahdollisiin seurauksiin peilaten haavoittuvuuden CVSS-pisteytys on 8.3 eli havainnon vakavuusaste on korkea.

oma.abitti.fi: Phishing ja Social Engineering

Phishingillä tarkoitetaan tyypillisesti tietojen kalastelua. Hyökkäysmenetelmän päämääränä on yleensä erehdyttämällä saada uhri luovuttamaan henkilötietoja, käyttäjätunnuksia tai muuta arkaluontoista tietoa. Social engineering on vakiintunut termi päämäärätietoiselle manipuloinnille, jonka tarkoituksena on saada uhri suorittamaan jotain tiettyjä toimenpiteitä, esimerkiksi erehdytetään käyttäjä asentamaan ”päivitys” joka todellisuudessa on hyökkääjälle uhrin päätelaitteelle takaoven avaava haittaohjelma.

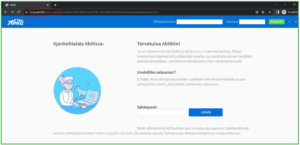

Vihamielisen tahon on mahdollista luoda oma.abitti.fi:ssä liitetiedosto-toiminnallisuuden avulla aidolta vaikuttava tietojenkalastelusivusto oma.abitti.fi -osoitteen alaisuuteen. Tästä johtuen ”huijaussivun” osoite herättää luottamusta ja edesauttaa uhrin erehdyttämistä.

Kappaleen esimerkissä on luotu liitetiedostona aitoa oma.abitti.fi:n kirjautumissivua muistuttava sivu. Uhrin yrittäessä kirjautua sisään, hänen käyttäjätunnuksensa ja salasana lähetetään hyökkääjän hallinnoimalle palvelimelle.

Vaihtoehtoisesti vihamielisen tahon on mahdollista käyttää oma.abitti.fi:n liitetiedosto-ominaisuutta myös haittaohjelmien levittämiseen ja säilyttämiseen.

Kiellettyjen HTML5-ohjelmien käyttö matematiikan kokeen A-osassa

Abitti kokelaan levykuvassa ABITTI2216Z ei ole oikeuksia Geogebran ja 4FNotesin kansioihin. Abitin versiotiedoissa ei ollut mainintaa muutoksesta.

Abitin kokelaan koeympäristöön vaikuttaminen kernelin init-parametria muuttamalla

YTL:lle ilmoitettu haavoittuvuus koskee kokelaan Abitti-levykuvan suojatun GRUB-käynnistyslataajan ohittamista. GRUB-käynnistyslataajan ohittamisella mahdollistetaan muun muassa kokelaan käyttöoikeuksien korottaminen, Abitti-levykuvan muokkaaminen sekä ulkopuolisien ohjelmien asentaminen.

Abitti-levykuvan GRUB-käynnistyslataajan ohitus tapahtuu käyttämällä koneelle asennettua paikallista käynnistyslataajaa. Paikallisella käynnistyslataajalla ohitetaan Abitti kokelaan levykuvan oma suojattu käynnistyslataaja tai kokonaan muokattu Abitti-ohjelmisto.

GRUB-käynnistyslataajaan ohittamisesta löytyi julkisista lähteistä keskustelua ja ohjeistuksia, joten kyseessä on jo tiedossa ollut heikkous.